2013-05-16 2463

X-scan是国内著名安全组织-安全焦点制作的一款极其经典的安全检测(扫描)工具,其最新版本为3.3。x-scan3.3的漏洞库非常的丰富,可以检测的安全漏洞非常多,下载地址https://www.jb51.net/softs/27230.html

x-scan采用了多线程扫描方式对指定IP(段)进行检测,并且支持插件功能。扫描内容包括:远程服务漏洞、操作系统及版本类型、应用服务漏洞、网络设备漏洞、拒绝服务漏洞、各种弱口令漏洞及后门在内的二十多类。对于绝大多数已知的漏洞,它还提供了相应的描述及解决方案(包括详细描述的链接)

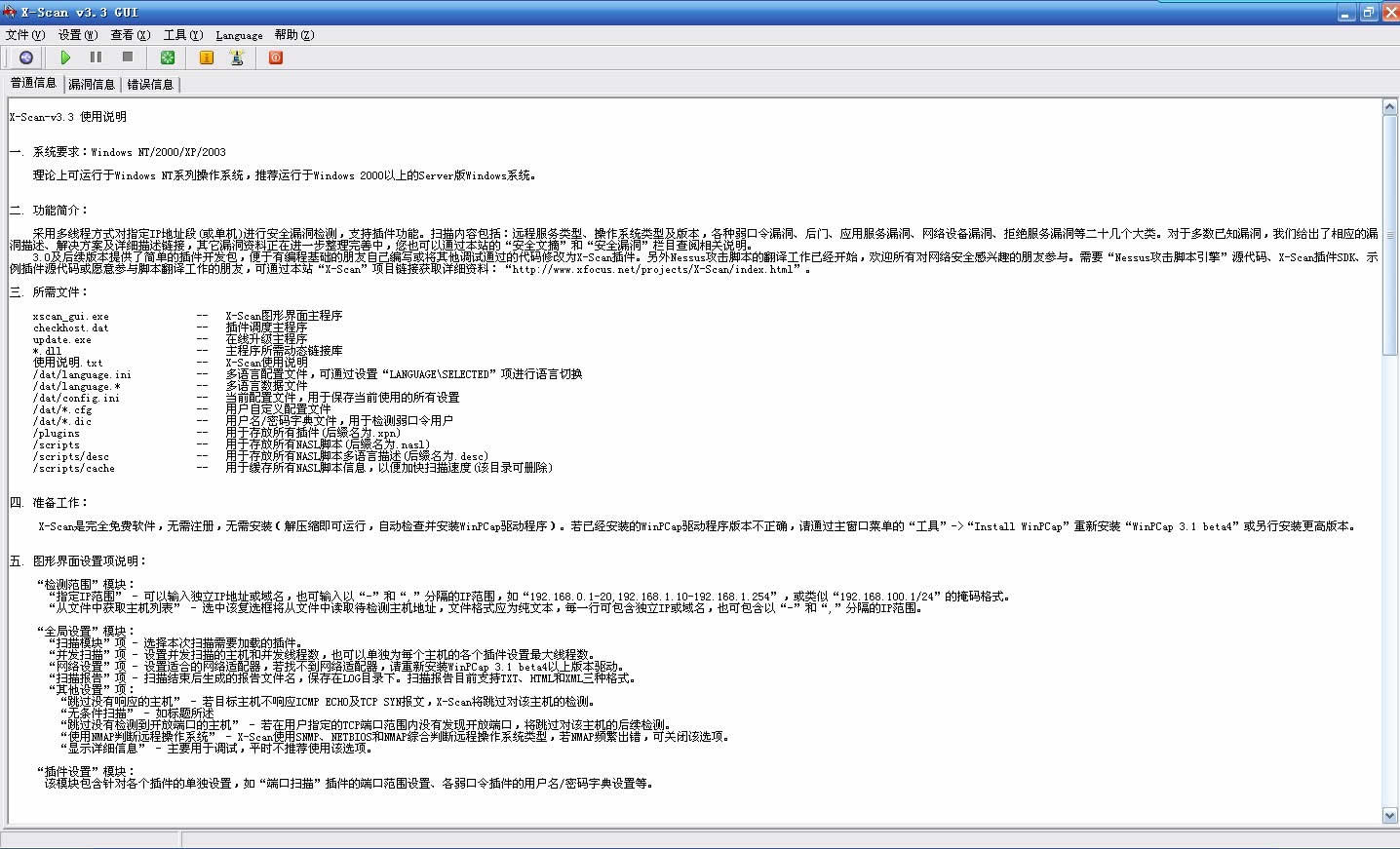

x-scan是完全免费的,并且不注册,不安装。解压后直接运行。它会自动检查并安装winpcap驱动程序。如果我们已安装winpcap的话。版本若是不正确。可以通过主窗口菜单栏的“工具”--“install winpcap”来重装winpcap。

x-scan可以运行于window nt 系列的操作系统中。据说在xp系统下,局域网中只能扫描到本机。扫描不到其他计算机(虽说局域网中存在其他计算机),但是window 2003中扫描时,却能发现局域网中的其他计算机。我没window 2003系统,也没测试过。有兴趣的朋友可以自己测试下。

好了,进入主题。

直接双击x-scan-gui.exe就会来到软件的主界面,在最上方一共有八个图标,从左至右分别是:

1、扫描参数2、开始扫描3、暂停扫描4、终止扫描5、检测报告6、使用说明7、在线升级8、退出

因为它能扫描的东西很多,所以要设置的参数也很多。在扫描之前。我们必须先对“扫描参数”进行一些设置。

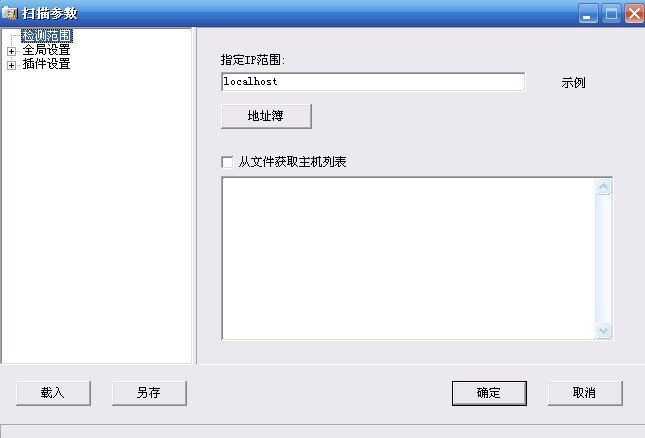

直接点击“扫描参数”按钮或在“设置”菜单中选择“扫描参数”就会打开“扫描参数”的窗口。它包括“检测范围”“全局设置”和“插件设置”三大模块。这里是x-scan的全部扫描设置。

首先我们来看“检测范围”。在“指定IP范围”栏中。我们输入想要扫描的IP或是IP段。也可以输入域名。注意多个IP时,可以输入“-”或是“,”,来分隔IP范围。比如192.168.01-192.168.0.255。或类似192.168.100.1/24的掩码形式。具体可查看“示例”。“从文件中获取主机列表”。选中该复选框将从文件中读取待检测主机的地址。文件格式为纯文本。每行可包含独立IP或域名。也可以包含一“-”和“,”,分隔的IP范围。然后来进行全局设置。

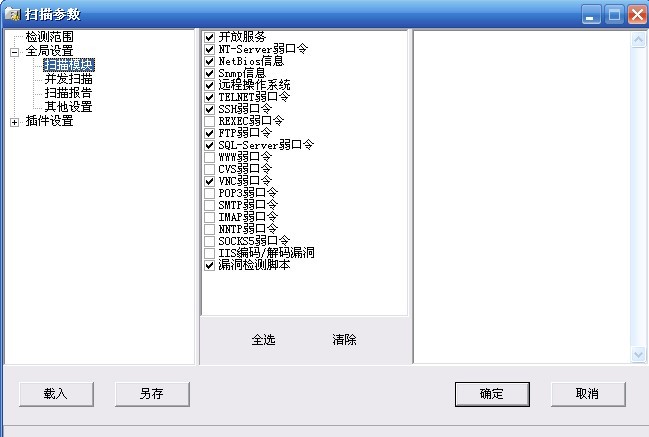

这里列出了X-SCAN能扫描的所有模块,用鼠标单击其中的某个插件后,会在右面显示该插件的详细介绍。

点击左边“扫描模块”,便会显示出x-scan能检测的所有项目了。我们根据自己的需要选择相应的扫描项目。也可以“全选”

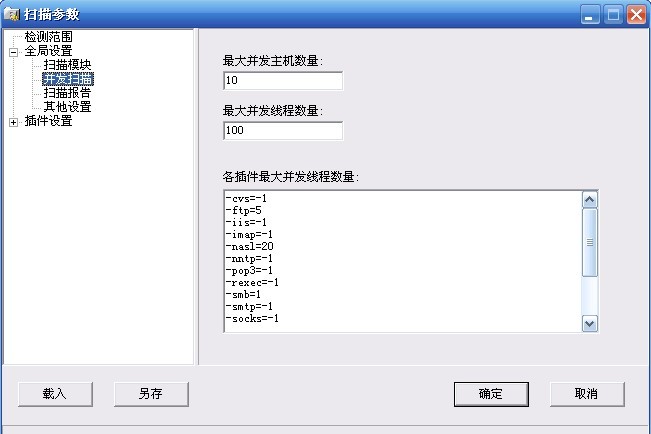

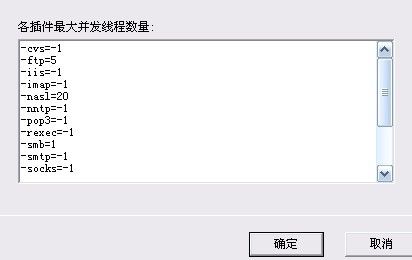

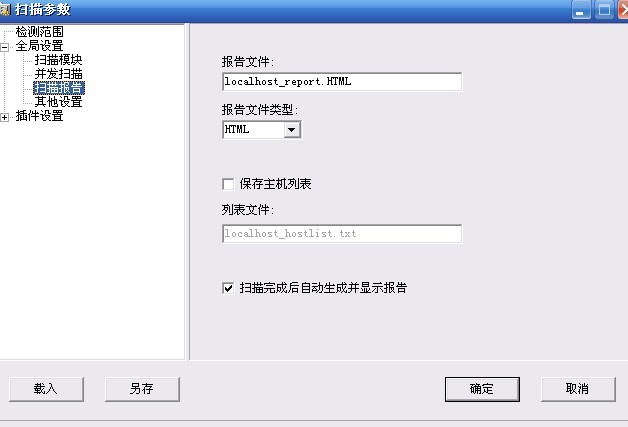

至于“并发扫描”和“扫描报告”这两项。使用默认就可以了。如果网速比较快的话。“并发扫描”中可以适当设置大一些。如12-120.还可以在下面为每个主机的各个插件设置最大线程数。

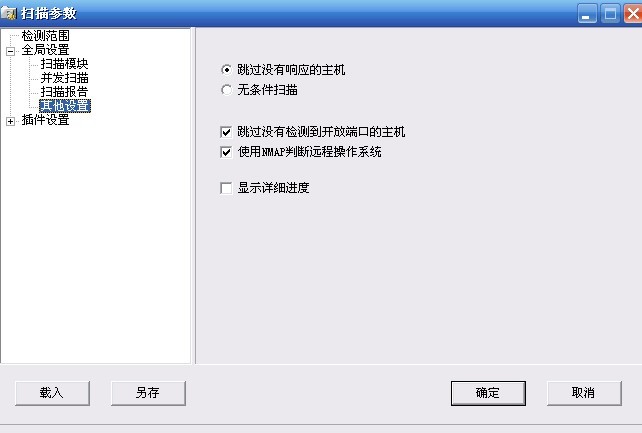

再来看一下“其他设置”里的“跳过没有相应的主机”表示如果目标主机不相应ICMP ECHO及TCP SYN报文或我们发出的扫描数据包被对方主机上的网络防火墙拦截的话。x-scan将认为对方主机不在线而跳过对该主机的检测。

“跳过没有检测到开放端口的主机”表示在用户指定的TCP端口范围内,没有发现开发端口。将跳过对该主机的后续检测。“使用NMAP判断远程操作系统”(x-scan使用了SNMP、NETBIOS和NMAP综合判断远程操作系统类型)。如果NMAP频繁出错。可以关闭该项。“显示详细进度”主要用于调试。不推荐平时使用该项。这里我依旧保持默认。

使用“跳过没有相应的主机”该项虽然可以提高扫描的速度。却也会降低扫描的正确率。而我们若选择“无条件扫描”的话。不管我们发出的扫描数据有没有相应。x-scan都会将所选的扫描项目全部检测一遍。因此。使用这个选项,扫描的准确率最高,但同时扫描的时间也最长。

若要在时间和效率上达到最佳。我们就在扫描N多主机时选“跳过没有相应的主机”该项。而如果是一台或是不对的几台。我们希望尽量多的得到地方信息时,就可以选择“无条件扫描”方式。

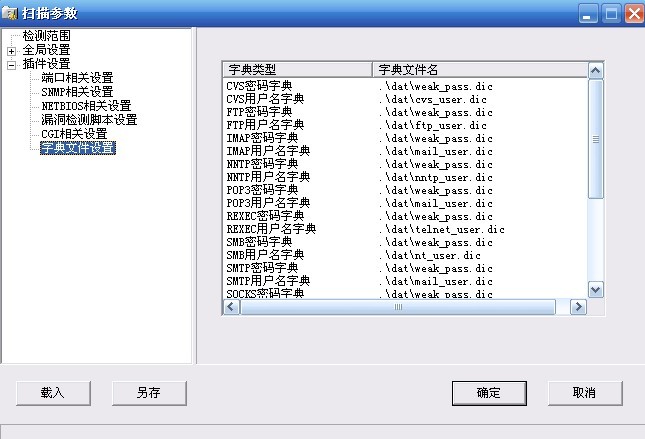

“插件设置”可以对各个插件进行单独设置。

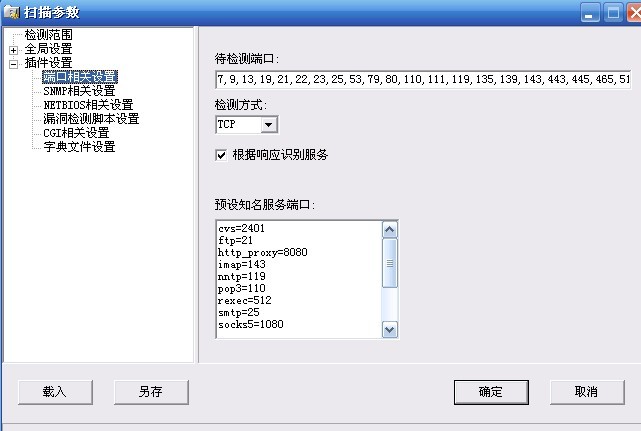

在“端口相关设置”中,主要是设置端口信息,x-scan默认的端口是相当丰富的,几乎常用的端口都在默认的扫描列表中。完全可以满足我们的使用。当然大家也可以根据自己的需要来进行设置。比如只扫描哪几个端口。或只扫描哪一小段端口。

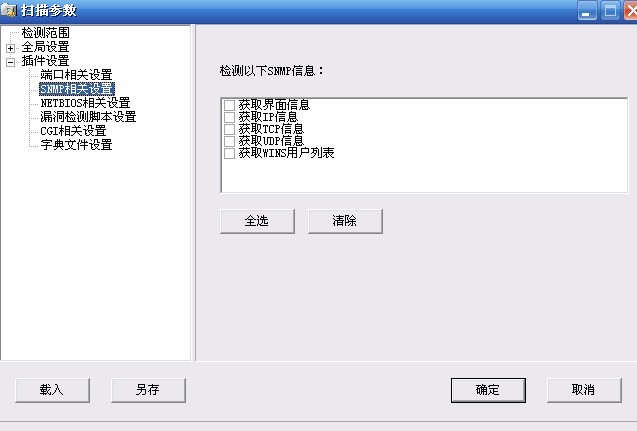

而“snmp相关设置”选项主要是用来获取界面信息、IP信息、TCP信息、UPP信息和wins用户列表的

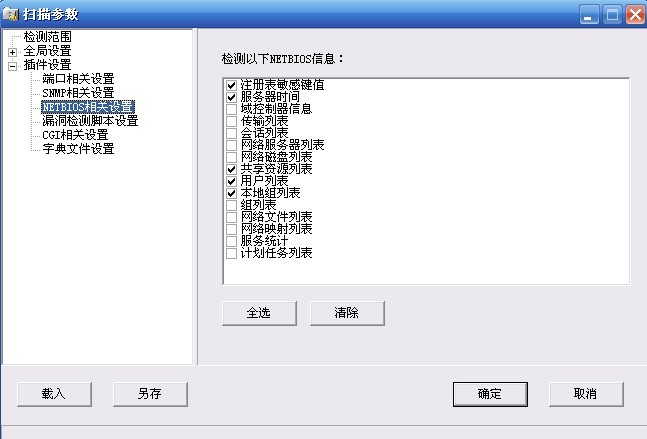

在“NETBIOS相关设置”中,主要是检测“注册表敏感键值”、“服务器时间”、“共享资源列表”、“用户列表”、“本地组列表”等,也就是说利用NETBIOS。我们完全可以获取对方系统中的共享资源和用户帐号

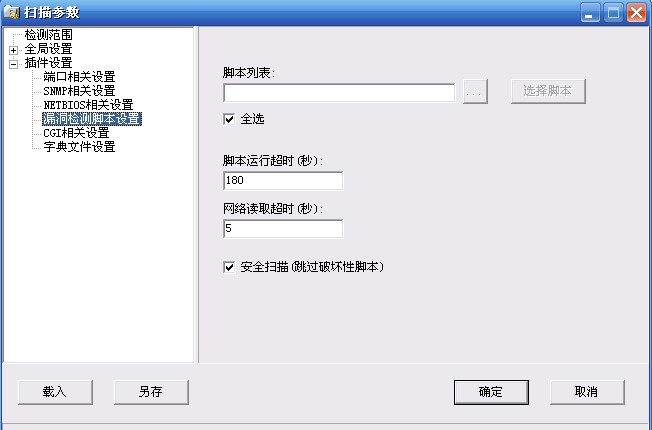

“漏洞检测脚本设置”默认是全部选中的,我们也可以取消掉“全选”。点击“选择脚本”然后就可以从脚本中选择要检测的安全漏洞了。

比如扫描Windows主机就可以取消掉关于unix/Linux漏洞的脚本,这样可以提高扫描的速度,当然,对于我们菜鸟来讲,我依然推荐使用默认的“全选”方式。

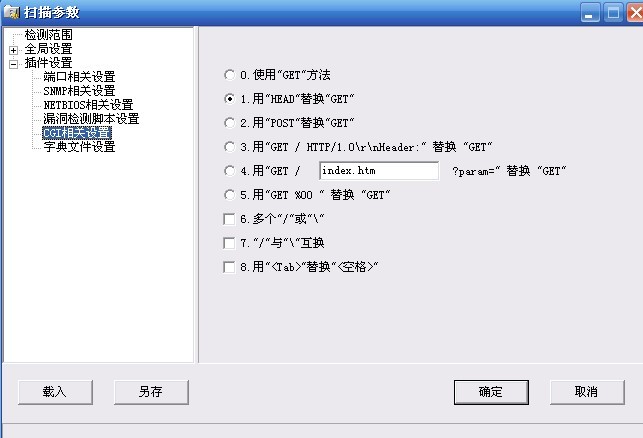

至于“CGI相关设置”我们使用默认就OK了

在这里我重点说下“字典文件设置”,选中“字典文件设置”后,在右面会列出扫描各种信息时用到的各种字典文件。例如扫描FTP弱口令时我们用weak-pass.dic这个文件,每个字典文件都可以用记事本打开,并且可以对它编辑。在字典文件上右键就会看到“编辑”字样。比如,你可以向弱口令中添加一些新密码,一切设置完成后点击“确定”就完成“扫描参数”的设置了。

或许有人抱怨这用起来,设置起来真麻烦。但当你看到了“检测报告”你就不会这样想了。功能多功能强。多设置点又有什么呢?

当全部设置完成后。就会回到x-scan的主界面。点击上方的“开始扫描”按钮。x-scan便会自动加载漏洞检测脚本。然后进行检测了。整个扫描界面一共分三个分区。最左方是扫描的主机。服务列表一级漏洞信息。我们可以展开。有红色感叹号的提示就表示有非常严重的安全漏洞。而蓝色的表示有一定的安全隐患。蓝色的表示检测到的服务信息。右上方区域是当前的状态。而右下方的区域则是简单的扫描报告,提示我们正在检测的项目以及完成的项目。

当所有的项目全部扫描完成后,就玩自动以网页的形式弹出详细的漏洞分析报告了。以供我们更详细的了解扫描到的漏洞信息甚至是相应的防范方法。

x-scan除了强大的扫描功能外。还集几个最常用的小功能于一身。我们点击x-scan最上方的“工具”选项便会看到“物流地址查询”“ARP query”“whois”“trace route”和“ping”五个。

在“物理地址查询”中。我们在“IP地址/主机名”栏中输入要查询的IP地址。然后点击“查询物理地址”信息便会显示在下方了。再看一下“trace route”在“hostname”栏中输入对方域名,点击“trace”从本地到该主机所有经过的路由信息就会清楚的显示在下方了。至于其他几个。我就不多说了。用下就知道了。

还有,记得经常升级x-scan。这样才能保持最新最丰富的漏洞信息库。

另外,国内优秀的综合扫描工具还有“流光”。他是国内黑客高手小榕编写的一款超经典的漏洞综合扫描工具。不过,令人遗憾的是“流光”中的许多工具都是依赖与早期的Windows nt/2000系统的IPC$。对于目前泛滥的XP系统已经不在实用。还有流光因不再更新漏洞信息库。所以一些近年的安全漏洞。已经检测不出。但是有一点知道今日还是十分实用的。那就是流光对于远程主机操作系统类型的判断以及对于远程主机用户名和密码的猜解。非常值得我们一用。

还有国外的综合扫描工具-nessus。我们可以在nessus的官方网站上下载到。www.nessus.org/download/index.php 有Linux、Windows等不同系统的安装文件。有兴趣的下载来学习学习,不过可是英文界面。还有俄罗斯的著名扫描器-sss。它可是一款在黑客界赫赫有名的扫描工具。曾经有人把它比作黑客工具的航空母舰。而流光则是我们中国黑客工具的航空母舰了。如上面我所说的,流光已变为一部回忆。已被x-scan代替。

好了,今天就讲到这里。以后我会陆续发表流光、SSS等扫描工具的教程的。有什么不对还希望大家指正。

此心安处是吾乡

此心安处是吾乡

生活百科 2026-01-02

关于苏州迪凯尔医疗科技

关于苏州迪凯尔医疗科技

生活百科 2023-11-10

再别东南,无问西东

再别东南,无问西东

生活百科 2024-06-21

不负青春,不负梦想,热烈祝贺儿子上岸东南!

不负青春,不负梦想,热烈祝贺儿子上岸东南!

生活百科 2021-04-14

研路兜兜转转,兜兜转转研路

研路兜兜转转,兜兜转转研路

生活百科 2021-06-22

感恩吉大,不说再见!

感恩吉大,不说再见!

生活百科 2021-09-16

不负青春,不负汗水,吉林大学,我来了!

不负青春,不负汗水,吉林大学,我来了!

生活百科 2017-07-20

一图看懂高考平行志愿

一图看懂高考平行志愿

生活百科 2018-08-02

你好!江苏省海安高级中学!

你好!江苏省海安高级中学!

生活百科 2014-07-01

究竟哪里才是孩子们的起跑线

究竟哪里才是孩子们的起跑线

生活百科 2021-05-01

软件v2rayN入门教程

软件v2rayN入门教程

电脑应用 2022-02-28

家庭常用电线平方数与功率对照表

家庭常用电线平方数与功率对照表

生活百科 2020-10-30

可孚红外线体温计KF-HW-001说明书

可孚红外线体温计KF-HW-001说明书

生活百科 2020-06-28

几款可以检测电脑配置的软件

几款可以检测电脑配置的软件

电脑应用 2023-02-07

PE装机工具推荐—FirPE

PE装机工具推荐—FirPE

资源中心 2019-12-08

热水器回水泵(循环泵)的安装图文教程

热水器回水泵(循环泵)的安装图文教程

生活百科 2018-07-17

关于“菜鸟之家”网站

关于“菜鸟之家”网站

资源中心 2012-03-20

东南大学硕士研究生招生常用网址整理

东南大学硕士研究生招生常用网址整理

生活百科 2025-03-08

西蒙电气开关接线详解

西蒙电气开关接线详解

生活百科 2019-02-22

摩托罗拉(Motorola)子母机CL101C使用教程

摩托罗拉(Motorola)子母机CL101C使用教程

生活百科 2020-09-24

扫码二维码

获取最新动态